eoID 不正ログイン?

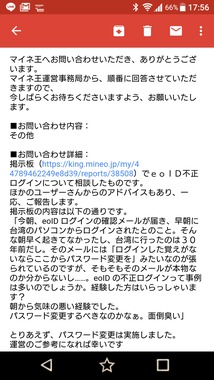

今朝、eoID ログインの確認メールが届き、早朝に台湾のパソコンからログインされたとのこと。そんな朝早く起きてなかったし、台湾に行ったのは30年前だし。そのメールには「ログインした覚えがないならここからパスワード変更を」みたいなのが張られているのですが、そもそもそのメールが本物なのか分からないし……。eoID の不正ログインって事例は多いのでしょうか。経験した方はいらっしゃいます?

朝から気味の悪い経験でした。

パスワード変更するべきなのかなぁ。面倒臭い

77 件のコメント

コメントするには、ログインまたはメンバー登録(無料)が必要です。

amiyyさん今回の事案はお昼ごろに「お客様窓口」から連絡しました。相談受付のメールは頂きましたがら、今のところ、回答はありません。

被害が広がらないことを願います

ご参考まで。

緊急措置としてマイページが遮断されるとの事です。

書いているうちにリリースが出ましたね。

http://www.k-opti.com/announce/180815/index.html

http://www.k-opti.com/announce/180815/

私も6307件の中の一人です。クレカを登録していなかった事だけが唯一の気休めです。この様な経験が初めてなのですが、朝から気分が悪いです。

又聞きなので聞いていた内容とちょっと違いますが

とりあえず対策はされたようですね。

あと相談はユーザよりサポートダイアルへしてほしいと

量販店で言われました。

関西の企業だからなのでしょうか?

eoIDはmineo側ですので

マイネ王窓口にメッセージを投げてもダメですよ。

投げるならこっちですね

https://support.mineo.jp/inquiry.html

ドコモと同じリスト攻撃で6300件の不正ログイン。ドコモは規模が大きいのに1800件。これは2段階認証を導入しているからですかね?

eoidにも2段階認証は必須ですね。

さん、amiyyさんらの危機意識に脱帽です

ご教授ありがとうございます。今後(がないことを願いますが)は、そちらに投げてみます。しかしリリースによると不正ログインは13日からとなっていてビックリしました。もう少し早く分からなかったのですかね。

「現時点で弊社からのお客さま情報の流出は確認されておりませんが、~」

eoIDは大量に流出したんでしょ?

http://www.k-opti.com/announce/180815/index.html

観ましたか?

>>弊社サーバーへのハッキングによるeoIDの流出ではなく、第三者が利用者のIDやパスワードを不正 に入手し、Webサービスにログインを試みる「パスワードリスト攻撃」による不正ログインと判明

って事なので「eoIDが流出」したわけではないようです。

>>閲覧された可能性のある情報 … お客さまの住所、氏名、性別、電話番号、生年月日、メールアドレスなど

mineoユーザの情報を活用して別のところで悪さをしている可能性はありますね。

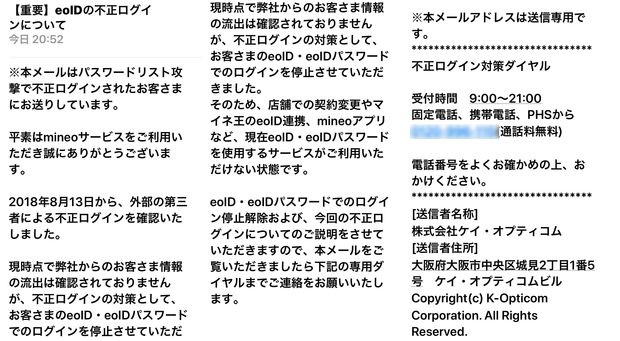

大事になりそうな予感知り合いに来ていたメールです。

取りあえず、全員に五〇〇圓で。

マスクされている電話番号は

通常のサポートダイアル「0120-977-384」とは異なるのでしょうか?

輻輳回避の為、別番号対応の可能性があるので

YES/NOで教えてほしいです。

なにわともあれ、ケイ・オプティコムが自体を認識したのはいいことです。

Nseiyaさんが掲示版たてたのが功を奏した可能性もありますねえ。

※マイネオの中の人さんは、掲示版読んでるみたいですし。

ドコモさんの一件があった後なので対応が迅速です。

K-OPT CSIRT グッジョブ!👏👏👏👏👏👏👏👏👏

ただNseiyaさんと違って、意図しないタイミングで来たログイン時お知らせメールに記載してあったIPアドレスはipv4アドレスで、日本国内(アクセスされた時間帯は14日 10時27分33秒)。

その時は自宅にいて、あれ?と思いそのIPアドレスにアクセスすると、QNAP社製NASのログイン画面。

自宅でQNAP社製NASは使っているものの、外部からIPアドレスでアクセス出来るようには設定しておらず、またIPアドレスも自宅で契約しているプロバイダーではなく「KD○×○.ppp-bb.dion.ne.jp」とKDDIの物だったので、コレはおかしいと思いとりあえずすぐにパスワードを変更したのですが、まさかの不正ログイン。

先ほど20時50分頃に不正ログインされたとのメールが来て、説明させてほしいと書いてあったので記載の電話番号にすぐに電話したのですが、20分くらいの保留待ち時間と本人確認及びeoID再発行の手続きで結局30分位かかりました。

不正ログインについての説明と同じIDパスワードを利用している他サービスがあればパスワードを変更してほしいとの説明、現在eoIDでのログインを停止しているため契約確認書を再発行するので、そちらに記載のあるeoIDとパスワードでアクセスしてくださいとの事。

とりあえず他にもいくつか使い回ししてたので変更したのですが、いつもと違う環境からのeoIDでのログインが試みられた時には、二段階認証が入るように改善して欲しいです…

YESです。

不正に入手されるようなeoID,eoパスワードにしてた利用者が悪いの? 不正に入手されるシステムなんでしょうよ。。ハッキング。。流出。。不正入手。。言い方どうであれ、ああ言えばこう言う対応されたら解約しよっと。。

>>たくたく様

輻輳回避のために別番号を準備しているのですね。

通常のサポートダイアルに電話をしても転送されるでしょうが大変ですね。

(転送保留が数十分になるなら折電対応かもしれませんね)

996って事はKDDIから手配したのですね

PNJ絡みなのかSV絡みなのか…

ありんこmineoAが殴っても

ゾウさんKDDIはかゆいだけなのでしょうね。

ビンゴです。

jpnumberで検索するとそう出ました。

15日だけの検索回数が、2018年はずっと0か1だった検索回数が20件、アクセス回数が30件超えました。2013年には、アプラスのテレアポで使用していた番号らしいです。

しかし、「eoIDに対する不正なログインについてのお知らせ」を読むと不安になってきましたね。

これほど短期間で大量の不正ログイン、そして「弊社サーバーへのハッキングによるeoIDの流出ではなく、第三者が利用者のIDやパスワードを不正 に入手し」とはどう解釈すればよいのでしょうか?つまり盗まれたのではなく、情報を入手できる誰かが流して、脇の甘いお盆休み期間中を狙って一気に不正ログインしようとしたという意味ではないのでしょうか?

つまり、私は現時点で不正ログインを試みられていないだけで、情報はすでに漏れている可能性が高い、とも解釈できます。

そうであれば、ケイ・オプティコムの取っている対策は一時的なもので、全く対策にはなっていません。

私は被害は受けておりませんが、とりあえず変更しておくことにします。皆さんはどう思われますか?

↑こちらにも書きましたが、mineoとしては二段階認証を設けるしか無いでしょうね。このままだと定期的にパスワードリスト攻撃を受けて一定数の方が不正ログインされるだけだと思われます。

今回は辞書攻撃なので

意味を持たず乱数でもないIDやPWを使った方がよいのでは?

辞書攻撃は「使われやすい単語を総当たり入力する」やり方で

今回のパスワードリスト攻撃とは手口が違います。

パスワードリスト攻撃は、どこからか下記のような「IDとパスワードのリスト」を入手し、

----------

Taro,1234

----------

それを元にターゲットとなるwebサービスに対してログイン試行するというものですので、

複数のwebサービスで、同一のID、パスワードを使い回さないというのがユーザ側の対策となります。(システム側は2段階認証など)

すでに割られてしまった今、同一のID、パスワードを使い回しているwebサービスがあれば、そちらのパスワードを変えないと被害が広がるリスクがあります。

この攻撃のポイントは攻撃対象のケイオプティコムからeoIDが流出していなくても、どこかのwebサービスで使用されていたリストを使っておこなわれたこと。

そして、管理の容易さから、たいていの利用者が複数のwebサービスで同一のID、パスワードを好む傾向があるということ。

利用者側にこの攻撃を受ける原因がありますが、運営にも攻撃時の対応(36時間攻撃放置、遮断遅延)や、システム対策(2段階認証など)を怠った責任はあると考えます。

今回、不正ログインされた人は、すぐにパスワードを変更していたとしても、全員強制変更になるとのこと。

パスワード変更したのになぜ一律強制変更になるのかとしつこく聞きましたが、「パスワードを変更したことがわからないから個別に対応はできません。」という感じで言われました(嘘だと思いますが)。

あと、「社内規定で~」と頻繁に言われましたが、「どんな規定ですか?と聞いても教えてくれず、何もかも秘密かよ。」と思いました。

「eoIDによるログインのお知らせ」メールに書いてある対処をすぐにしても無意味でした。今後も同じことがあったらどうするのか聞きましたが、これもわかりませんとのこと。

なぜ対象者全員のユーザ名、パスワードを一律強制変更という対応をとったのかをもう少しわかるようにオペレーターからしっかりと説明してほしいです。

個人的には今回の対応は致し方ないと思うのですが、mineoの説明には全く納得できませんでした。

パスワードリスト攻撃ならそういう意味になりますね。

私が疑っているのはケイオプティコム自身が持つデータではなく、そのデータが作業の関係で下請けなり何らかの形で他社に流れ、そこから抜かれて、それをパスワード攻撃と言っている可能性をぬぐい切れないのです。

本当に漠然と情報を入手したならmineoのように利用価値の低いものを狙うのだろうか?というのが私の最大の疑問です。

eoIDで機種購入できるらしいので購入歴ないか確認してくれた。。聞いた方がいいと思う。。

危機管理なさすぎ。

あからさま過ぎて。。怪しい。。勘繰る。。

それでも如いて落ち度を挙げるなら二段階認証を導入していなかった事でしょうか。

母数はわからないけど、有用と思えるリストを手に入れた人が、

セキュリティ管理の甘いケイ・オプティコムでリストの有用性を確認し6307件の活きているデータゲット。

さらにそれを元に本丸?(クレカ、ショッピングサイト)にかける。

ヒット率0.1%で6件くらい。

多いのか少ないのか、割りに合うのかは不明だけど、この6件の方々が対策済で、犯人が徒労に終わることを望みます。

> セキュリティ管理の甘いケイ・オプティコムで…

これは、事実ですか?それとも、ここもあなたの推測ですか?

通信できないよりはいいですが、本当に不便でした。

なにをもって「管理が甘い」というのか定義は人によると思いますが、

・パスワード攻撃を約47時間 (第一報の発表から期間と被害件数がが増えている!)

※不正ログインの発生期間8月13日(月)22時05分から8月15日(水)21時00分まで

・2段階認証未実装

・被害の実態を把握できていないということ。

※「閲覧された可能性」という表現からアクセスされた情報が特定できていない。

顧客情報を集め管理する企業として、セキュリティ管理がされたとはいえないと思います。

2段階認証を採用しているdocomoでも同様のアタックがあって、6,072件の不正ログインがあった。

被害の実態は、可能性としか書かれていない。

https://id.smt.docomo.ne.jp/src/utility/notice_imitationsite.html

ということは、ここも同じように、セキュリティが甘いということなんですね?

何が聞きたいのかよくわからないんですが・・・

先にも行ったように定義なんて人それぞれなんだし俺の見解なんて関係ないだろうに。

Docomo引き合いに出してmineoレベルならしょうがないといいたいのか?

----------

http://www.k-opti.com/announce/180815/

攻撃検知、対応後に、まだ攻撃されていて被害が助長していたなんて、

マジであり得ない。だからこそ狙われたということかもしれませんが。

言葉、特に文字化したものは、時に一人歩きをしますので…

対応後に被害が助長してるのはK-OPTだけ?他はどうなの?

まぁ、そんなこと、知ったこっちゃないですよね…

他社がどーこーとか関係無いやろ。

なんで、Phantomさんが怒るの??

mikunoさんが怒るなら分かるんだけど…

掲示板のコメント欄は投稿に対する(人それぞれの定義の)考えを表現(軽々しくかどうかは知らんが語る)できる場じゃないんですかね。

いいたいことがあれば最初からそう書けばいいのにハテナを重ねてクドクドと気持ち悪い。

俺も投稿の本筋から外れたコメントしているので同罪か ┐('~`;)┌.

♪の具体例が知りたい。

>>mineoのセキュリティがガバガバなのは事実

>

>の具体例が知りたい。

mikunoさんが今までの話からよくまとめてくれていると思いますが、以下のことだとおもいますよ。私はそのように読み取りました。

-------------

・パスワード攻撃を約47時間 (第一報の発表から期間と被害件数がが増えている!)

※不正ログインの発生期間8月13日(月)22時05分から8月15日(水)21時00分まで

・2段階認証未実装

・被害の実態を把握できていないということ。

※「閲覧された可能性」という表現からアクセスされた情報が特定できていない。

それは今回起こった、eo光やeoショッピングモールやmineo含めたケイオプティコム全体の話ですね。

mineoだけのセキュリティの問題を、Phantomさんが何か知ってるのかなあと思って聞いてみました。

13日〜16日までで126万回の試行があったようです。

http://www.security-next.com/096902

47時間で126万回だとすると、成功6458件で、0.512%の確率ですね。

1時間で26809回、1分で4446回、1秒で7.4回のアタック頻度ですね。

同じIPアドレスからこれだけログイン試行があれば気付きそうな気がしますよね。