初代楽天パンダルーターに脆弱性

普段使っている楽天の初代パンダルーター。脆弱性があるので使わないでとのこと。

https://smhn.info/202308-rakuten-wifi-pocket-security-problem

楽天モバイルも使わないことを推奨

https://network.mobile.rakuten.co.jp/product/internet/rakuten-wifi-pocket/support/index.html

普段使いしてるのでどうしよう?

23 件のコメント

コメントするには、ログインまたはメンバー登録(無料)が必要です。

いつも貴重な情報提供、ありがとさん。

楽天モバイルのサポート終了の理由がふるってるよね?

「保守部品の保有期間の終了」だってさ。

だから他社と違って2年前の12月公開ながら、まだアップデートできるんだとさ。

だったら、対応ファームの更新ぐらいすればいいのに

そこは楽天クオリティ。えらべる電話番号サービスがありながら、一方で不幸をばら撒くなよ。

2023年3月サポート切れ、同年8月使用中止アナウンス

楽天タイマーかな。

あはは。パッキャマド・パッキャマド・パオ・パオ・パパパ

ラとクとテとンの音がでなーいw

ソフトバンク回線でなかったらiijmioでMR02LNが機種のみ1670円だから、とりあえず、これでお茶を濁しなよ。

https://www.iijmio.jp/device/detail.html?key=Aterm_MP02LN_SA

しかし、Speed Wi-Fi X11よりはマシじゃないでしょうか。昨夜、ファームウェアのアプデを行いましたが、アカン端末に変わりはなかったw

「使えません」と正直に言うあたり、良心的に感じます。

周りの人と仲良くすれば攻撃されることはありません(違)。

周囲に多人数が常にいるような場合には警戒すべきかもしれませんが、一般の外出時にそういったシチュエーションになることは考えづらいですし。時々設定を確認したり、定期的にパスワードを変更したりで良いかと思います。

これだけで攻撃される可能性を下げれそう。

ここで男気を見せ、この対策のパッチだけでも出せば、楽天全体の評価が上がるって考えないのでしょうかね?

広告宣伝費の使い道に最適だと思うのですがね。

まことに残念。

これ使ってるのでやはり新しいのに変えた方が良いですよね。

楽天回線をもう一つ追加して1円でパンダルーターのCタイプが安くつくのかなぁ?

来年あたりにまた使えなくなるのも嫌なんですがね。

いずれにせよパスワード(ネットワークセキュリティキー)しか砦がないので、可能であれば複雑なものにしましょう。(総務省推奨は21文字以上です。)

逆に言えば、パスワードさえ突破されなければ認証情報バイパスなんて出来ないので何の影響もありません。

まぁそもそもSSID認証突破された時点で、ルータの設定変更なんて些細な話で、犯罪等攻撃者のやりたい放題だけど。

>> ゆ~ちゃん84 さん

ちなみに昔(一部今でも…)は金融機関等から「パスワードは定期的に変更を」とアナウンスされていたので今でも信じている方がいますが、現在総務省では「定期的な変更は不要」とアナウンスしています。以下

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/staff/01.html

より引用

利用するサービスによっては、パスワードを定期的に変更することを求められることもありますが、実際にパスワードを破られアカウントが乗っ取られたり、サービス側から流出した事実がなければ、パスワードを変更する必要はありません。むしろ定期的な変更をすることで、パスワードの作り方がパターン化し簡単なものになることや、使い回しをするようになることの方が問題となります。定期的に変更するよりも、機器やサービスの間で使い回しのない、固有のパスワードを設定することが求められます。

これまでは、パスワードの定期的な変更が推奨されていましたが、2017年に、米国国立標準技術研究所(NIST)からガイドラインとして、サービスを提供する側がパスワードの定期的な変更を要求すべきではない旨が示されたところです(※1)。また、日本においても、内閣サイバーセキュリティセンター(NISC)から、パスワードを定期変更する必要はなく、流出時に速やかに変更する旨が示されています(※2)。

(※1) NIST SP800-63B(電子的認証に関するガイドライン)

(※2) https://www.nisc.go.jp/security-site/handbook/index.html

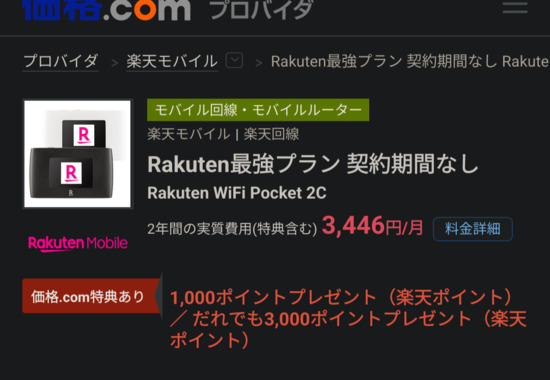

余談ですが、コメントで紹介されていたatermは安くて小型、バッテリー持ちもいいのでおすすめですね。どうしてもパンダルーターが欲しい方は、価格コムから飛んで申し込むと1000か3000ポイント貰えるみたいです。

>> ゆ~ちゃん84 さん

>>逆に言えば、パスワードさえ突破されなければ認証情報バイパスなんて出来ないので何の影響もありません。残念ながら、いいえ。

https://jvn.jp/jp/JVN55217369/

認証不備があると発表されているので、正しくパスワードを評価しているのかどうかわかりません。

多くの場合は、抜け道を見つけたんでしょうなあ。

>> amiyy さん

分かりにくくてすみません。上記パスワードと書いてあるのは「設定画面」の認証用パスワードではなく、SSIDのパスワード(ネットワークセキュリティキーもしくはパスフレーズ)です。

ご認識のとおり、設定画面用の認証用パスワードはバイパス出来ますのでいくら長いパスワードを設定しようが意味ありません(ログイン出来てしまいます)。

当然、21文字以上に設定が推奨されているパスワードとはWPA2のパスワードであり、パンダルータ設定画面用の認証パスワードではありません。

当方情報セキュリティスペシャリストですので

https://cwe.mitre.org/data/definitions/287.html

の説明およびコードを理解したうえで記述しております。

新製品発売後3年でサポートを打ち切っただけでなく、危険なのでもう使わないでください。

考え方がチャイニーズですね、アメリカも似たようなものかもしれませんが。

農耕民族の日本の文化とは異なりますが、もともと自然界は弱肉強食でその中でも最強の自然と戦う場合はダメなものは積極的に見捨て、生き残れるものだけが生き残るのが自然の摂理です。

日本のメーカーもこのような大胆なアプローチをしないと、もう海外メーカーには太刀打ちできないのかもしれません。

>> たかやす@juantonto さん

>「使えません」と正直に言うあたり、良心的に感じます。問題は、その情報を、どう発信したかです。

楽天モバイルからのメールで届いたのか?

TOPページから「お知らせ」のリンクをクリックすれば分かるようになっていたか?

楽天はモバイル事業開始の前から、都合の悪い情報は突然コッソリだす傾向がありました。

>> 退会済みメンバー さん

所有のMP02LNを久しぶりに引っ張り出してみました。nanoSIMの入れ方が特殊ですが脱着しやすくてSIMにもやさしそう。画像はここから転載(https://www.aterm.jp/function/mp02ln/information/use.html#sim)

USBにつないでブラウザで設定するときは、ここにアクセスしてるようです(http://192.168.179.1/index.cgi/index_contents)

(条件付きですが)どうせ1円で販売しているのですから…。

https://network.mobile.rakuten.co.jp/product/internet/rakuten-wifi-pocket-2c/?l-id=product_internet_rakuten-wifi-pocket-2c

>> ゆ~ちゃん84 さん

本件、関連資格も取得されお詳しいようなので、1点、ご教授下さい。|総務省推奨は21文字

上記ですが、時間軸(使用する文字セットを含む)と共に必要な強度が変化するように思いますが、上記に関する見解(お考え)と出典をご提示頂けると幸いです。

>> がんばるじゃん@中世"JAP"ランド さん

そうなんですね。こっそりでも出して頂ければ、読むことができるのでありがたいです。X11なんか、つい最近アプデがあったけど、全く問題解決になってないし、そんな問題あるの?てな感じで無視なさっていますw 当方は正規ユーザーじゃないので、どっちでもいいけど。

>> ひみつ77@👈👉ご安全に! さん

出典ですが、(同コンテンツですが)https://www.soumu.go.jp/main_sosiki/joho_tsusin/security_previous/j_business/admin03.htm

及び

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security_previous/j_enduser/ippan06.htm

に

「文字数は21文字以上としてください。」

の記載がございます。

2009年の記載ですが、まぁ現在でもほどほどの強度ありかと思います。

実際に計算された方がおりますので、参考までに引用します。(文字種は英大文字・英小文字・数字の計62種類)

https://www.marbacka.net/blog/wifi_password_safety_length/

パスワード10文字→富岳を使えば総当たり攻撃は0.4秒しかかかりません(パンタルータが耐えられないので、実際にやるとしたらVM上で解析するでしょうが)。

パスワード15文字→富岳でも総当たり完了は12年かかります。

パスワード20文字→富岳でも100億年以上かかります。

上記は全組み合わせ完了までですので、見つかるまでだと期待値は半分程度ですね。

あと、文字種に記号含めればもちろん強度は格段に上がります。

ランダムな文字列であれば、将来AIによって最適な解析方法が見つかる…ってこともなさそうな気がします。

>> ゆ~ちゃん84 さん

ご丁寧な情報提供を頂き、ありがとうございました。また、取得されている資格ですが、情報処理安全確保支援士を(登録)維持されていたり、CISSPも取得されていたりされるのでしょうか。

>> ひみつ77@👈👉ご安全に! さん

維持コストがかかるため未登録です。CISSPについても、今後情報セキュリティ関連業務に従事する予定がありませんので取得する意思はありません。

既取得資格もそもそもが報奨一時金目当てで、多い時は(ベンダー資格含め)報奨金だけで年100万円貰いました。