WiFi Analyzerを使って、公衆Wi-Fiを確認してみたっていう話

みなさん、こんにちは(*´ω`*)

今日はお休みだったので、健康診断がてら神田川沿いをお散歩していました。

桜並木を歩いていたんですが、既にいくつか咲き始めており、日当たりの具合によっては1~3分咲きといったところ。

春が近づいていることを感じさせますね。関東地方は今週末には一気に咲きだしそう……♪

今年は花粉がひどいんですが(笑)

※先々週からアレグラ飲み始めました

Q&Aレベルで相談することでもないと思ったので、なんとなーくこんなつぶやきをしてました。

テザリングを使うと時間帯によっては遅いので、手持ちのSurfaceをカフェとかで使う時は極力お店のWi-Fiを使っています。

メインで使っているBICSIM(mineoはサブスマホ用)は契約する時にWi2 300っていう有償の公衆Wi-Fiが付いてきますので、

これを利用するケースも最近は増えてきました。

ただ、セキュリティ的にちょっと甘いところがあるんですよね。

暗号化されていないところやWEPという古い技術が使われているところが結構ありまして、

技術に長けてる人ならちょっと悪いことだって出来そうな……(´・ω・`)

使えるっちゃ使えるし、それしかないなら使うけれど出来ればあまり使いたくないっていうのがホンネです。

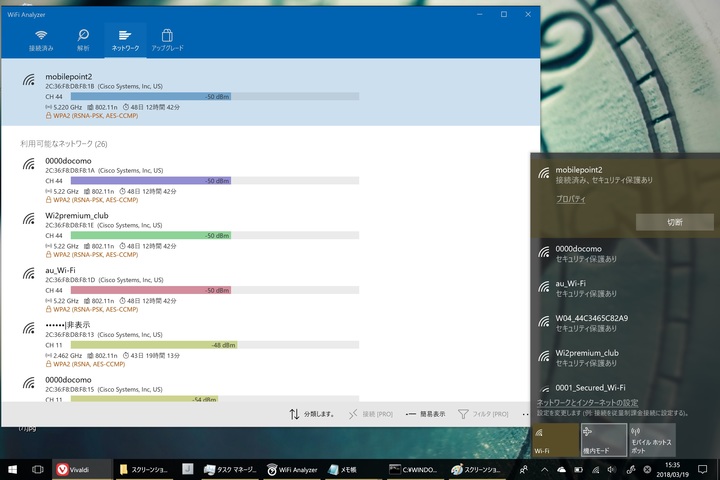

某スレで「スマホがAndroidなら、WiFi Analyzerを使ってみたら?」とのお言葉が。

Android向け配信されてるWi-Fiの状態を確認するアプリなんですが、電波の状態や暗号化の情報を一覧表示できるんですよね。

https://play.google.com/store/apps/details?id=com.farproc.wifi.analyzer&hl=ja

Androidで都度確認するのもいいけどWindows使ってるんだし、Windowsだけで解決させたいなぁと調べてたところこんなものが。

「UWP版WiFi Analyzer」、さっきのアプリのWindowsアプリ版です。探せばあるもんなんですね(笑)

https://www.microsoft.com/ja-jp/store/p/wifi-analyzer/9nblggh33n0n

https://forest.watch.impress.co.jp/library/software/wifianalyzer/

これでセキュリティの甘いアクセスポイントを取捨選択することができました。

自衛のためにも、知っていると知っていないとでは大違いなんですよね。

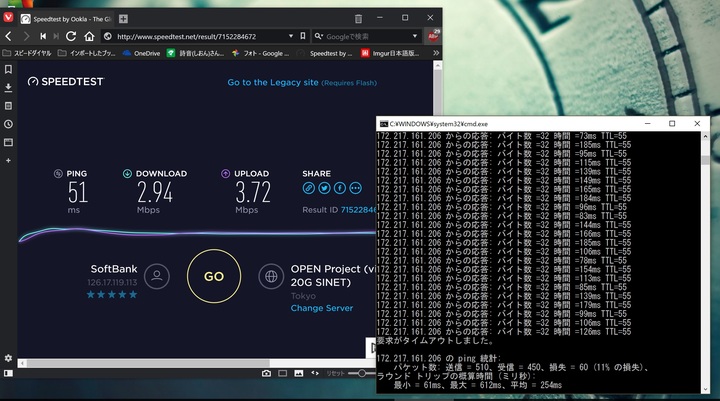

あ、ちなみにさっきまでWi2のアクセスポイントに接続して書いてましたよ!

うわっ…、私の回線、遅すぎ…?

カフェでネットする際は、3Mbps出てれば十分ですよー

iPhoneのアプリで「Fing」というものがあるんですが、

それを使うとそのアクセスポイントに、

どういう端末がアクセスしているか分かるんですよね。

そのアプリをスタバで起動したら、まぁーものすごいスマホが羅列され…

ものすごく気持ち悪く…(情報が漏れてるという意味で)

なんで自前でネット回線は用意する派ですね。

にゃ!

>>docoaさん

あ、アプリや環境依っては分かっちゃうんですかね?

接続時に共有設定しない様にすれば、そもそも見れないはずですけど不安は残りますよね。

スタバの公衆Wi-Fi、基盤はWi2だけどオープンだからいろいろ見れちゃうのかな??

>>マイネ神さん

少なくともhttps接続、もしくはWPA2(対策済み)でしょうか??

無いなら状況によってVPN張るとか。

AESとPSK違いがイマイチ分かってなかったり……:(;゙゚'ω゚'):

繋げてた時はデフォでhttps接続な使い方しかしてなかったですから、問題ないかと思ってるけど。

万が一の際、自宅にあるOpen VPNサーバ経由で繋げられるのでそちら経由で使いますが……。

>>あんちゃん

ね!!

えっ、飼い主のオノデラさん文系で外国語学部のやつにゃー!

是非、以下(pp.50-57)を一読される事をお勧めします。

--

「ネットワークビギナーのための情報セキュリティハンドブック」

http://www.nisc.go.jp/security-site/files/handbook-all.pdf

2 通信を守る、 無線LANを安全に利用する pp.50-57

なのでコチラから買って実戦がいいかな?( *´艸`)

なにせよ勉強しないとネットワーク系の知識が足りない・・・

http://denor.daa.jp/vpnサーバ機能付きwi-fiルータはどれが良いのか-2018年春

自動的に docomo Wi-Fiか wi2になっちゃいますが。

※それ以外は正直使わないですし、そもそも私は docomo Wi-Fiしか

昨今では使っておりません。

昨今流行りの「xx Free Wi-Fi」などは『急ぎで調べ物をする場合に限り使う』程度です。それ以外では例えば東京メトロ等でも docomo Wi-Fiが使えますので。

※docomo Wi-Fiの場合は「0001docomo」の SSIDが 802.1x認証に対応。

「0000docomo」は WPA2-PSKではありますが.....。

もともと「0001docomo」の SSIDは EAP-SIMによる SIMカード認証接続

にも対応しています。

ですので 802.1xなどのエンタープライズ認証が使える様に対応を

広げたわけです。

ちなみに通常の WPA-PSK-AESなどはパーソナル認証なので、

エンタープライズ認証よりは若干セキュリティ面で強固さが足りません。

なので STARBUCKSで使う場合も必ず「docomo Wi-Fi設置店舗」を選択してます。そうでないと色々とねえ、な感じでして.....(意味深)

それと「VPN使えば安心」というコメントも色々と見掛けますが、結局 VPNトンネルの貼り方やサプリカント(対応アプリケーション、と考えてください)の種類によっては「VPNだって安全ではない」ので、あまり盲信するのもよろしくない、と個人的には考えています。

エンタープライズ向けの VPN製品(PulseSecureとか Cisco VPN Client等)+VPN対応 FWルータでも使ってるのでなければ「まあ、やらないよりはマシ」程度に引いて考えておくのが良いと言えます。

→悪いというのではなく、やろうと思えばいくらでもトンネルを壊して

透視可能、と言う観点で。

> 公衆無線LANをご利用の方は、

> 是非、以下(pp.50-57)を一読される事をお勧めします。

(以下略)

その参照されている資料の署名が信頼できない、と Adobe Readerが返してきて、私としては「NISCとはいえ不十分な資料を作ってるなあ」と感じてしまいました。(苦笑)

結構内容を読んでいくと「ああ、知らない人にはこれでいいのかな?」って感じですがねえ。

> あ、ちなみにさっきまでWi2のアクセスポイントに接続して書いてましたよ!

スクリーンショット_(7).jpg

> うわっ…、私の回線、遅すぎ…?

と書かれていますけど、そのスクショ見ると、バックホール側がSoftbankで表示されていますが?。

wi2(ワイヤ・アンド・ワイヤレス)の場合、バックホールはかなりの確率で KDDIになるので、そのAPはおそらく

・「有線接続されていない」

・「相乗りで提供しているもの(回線提供が Softbankか、もしくは

LTE系統)」

のいずれかではないかと思うのですが?。

※ docomo Wi-Fiもバックホールに LTE利用のAPがまだ数多く残って

いますけど、基本的に「有線回線を引けるところはほぼほぼ

フレッツ光ネクストへ切り替えている」ので、昨今 docomo Wi-Fiを

使っていて数 MbpsなんてAPにはお目に掛かっていない次第です。

xDSLをバックホールにするとメンテが面倒になるらしいんですよねえ、

昔 NTTcomの関係者から伺った限りでは

>HOTSPOTがあった頃のお話。

|結構内容を読んでいくと

|「ああ、知らない人にはこれでいいのかな?」って感じですがねえ。

|ネットワークビギナーのための

ですからねぇ~

でも、ちょっと中途半端な気がします。

低速300kばかり使ってるw

詩音さんは数Mbpsでも遅いと感じるってことは

結構ネットワーク帯域必要な事を外でもしてるんですか?

僕は1Mbpsあれば十分です(笑)

あと、SHA-1だとそもそも認証時を狙われると云々とかパケット自体は横取りされ得るのだから時間をかけたらいつかはとか言い出したらキリがないですけど。

#で、結局胡散臭い網は使わないのが一番って結論になると

悪いことしようと思えば、

誰でもできるみたいですからね...

VPNアプリを使えばある程度は誤魔化せるそうですが。

とりあえずhttps接続なら安心かな?

WPA2はアクセスポイントによるので、こちらではどうしようも無いです……。

はい、ドンとトンネル作ってグサっとVPN接続します☆

>>あんちゃん

オノデラさんが外国語学部出身なら、略語も意味からすぐに分かりそうだね☆

>>ひみつ77さん

ありがとうございます。

ところでこのガイドブックの内容を理解出来る人が、全体で何割いらっしゃるのでしょうか。

本当の意味でビギナーな方もこちらにはたくさんいらっしゃるので……。

ビギナー向けという割に、少なくともIパスやセキュリティマネジメントクラスの知識を要求してますね。

本来はどれも身を守るためには最低限必要な知識なんですけど(笑)

>>玉ねぎ部隊さん

少なくとも、PPTPのみ採用されているルータはセキュリティ的にはNGです。無いよりマシだけど。

OpenVPN、L2TP/IPSecが使えるやつが望ましいですね。

>>ばななめろんさん

docomo wi-fiはSIM認証も積極的に採用していましたね。

IEEE802.1x認証ってWi2で採用されていましたっけ?探してもなかなか出てこない……。

会員ページ上でSSIDと暗号キーが公開されていますから、良くてもWPA2-PSKなんです。

>VPN使えば安心

PPTPなら突破されるリスクもありますし、昨今使われている無料VPNアプリなんて

そもそも出所すら良く分からないサーバなわけですから不安しかありませんよね。

VPN提供側が悪意を持った組織なら、通信も筒抜けになりかねないわけですから。

こんな事例もあるみたいですし、信用できません。

Android用“VPNアプリ”の18%で暗号化が行われず、16%は家庭向け回線でホスト

https://internet.watch.impress.co.jp/docs/news/1041530.html

エンタープライズ向け認証を採用しているアクセスポイントが

全国に何割あるかっていう問題もありますけれど……^^;

接続しているのはSSIDにもある通りmobile pointですよー。

BBモバイルポイントもWi2会員なら利用できるので、サービスとしてのWi2 300という意味で書きました。

>「相乗りで提供しているもの(回線提供が Softbankか、もしくは

LTE系統)」

昔からソフトバンク回線利用していたはずですから、こちらなんでしょうね。

Ciscoルータ使われているみたいですが、MACアドレス的に他の主要キャリア向けアクセスポイントと相乗りしてるみたいです。

カフェで測ったんですけど、多分障害物の関係で電波が上手く入ってくれてなかったんだと思います。

google.com向けにPing投入して、11%もロスが出るくらいですし……^^;

>>彗星ひよこさん

不自由に感じてないなら、それでも良いのかも(笑)

>>すみかんさん

大体接続すると二桁Mbps出る事が多かったので、一桁は稀だなぁと。

数Mbpsでもちょっとした作業なので、使う分には問題ないんですけどね(笑)

Pingのロスが激しくて、露骨に回線速度に影響出てるっていう意味が強いかな?(=遅すぎ)

最近はどのページも重くて、1Mbpsでもたまに不満に思える事があります……。

>>gunnerさん

以前から散々PPTPは安全じゃないってアナウンスされているはずなのに、

今になって「VPN(※PPTPのみ)接続で安心・安全!」って謳い文句で家庭用ルータ発売してるメーカーにも問題が。何時の時代の話よ(´・ω・`)

そういえばSHA-1を採用しているページはブラウザ側で接続拒否する流れとか出てますね。

SHA-1証明書、MicrosoftのEdgeとIE 11でも無効に

http://www.itmedia.co.jp/enterprise/articles/1705/11/news048.html

Wi-Fi…もといIEEE802.11のセキュリティについて、公衆無線LANなど不特定多数向けには "ユーザごとに一定のセキュリティ強度のある認証がある"必要が望ましいです。

下記は、それぞれ要点をまとめます。

【用語等について】

《PSK(事前共有暗号鍵)》後述のEAPと異なり "PSKのみを基に"暗号化します。同じPSKを利用する通信に対しては、そのPSKを使って (その暗号化を解いた)平文へ復号できます。つまり、『同じPSKのアクセスポイントに接続している機器の通信内容を解読する』ことが可能です。

《AES(CCMP)》PSKによる "暗号化方式"の一種です。AESは暗号化アルゴリズム(暗号鍵の生成方法)であり、CCMPはプロトコル(WPA2の認証方式)を指します。

《EAP(エンタープライズ)》IEEE802.1xにも含まれ、WPA /WPA2で接続する端末ごとに個別の認証があります。"それぞれの通信に異なる暗号化が実行される"ので、機器が不特定多数でも暗号化によって通信内容が保護されます。

【セキュリティについて】

なお、IEEE802.1xなどでなく別の認証を実装していることがあります。セキュリティの暗号化に採用されているかは個人的に判然としませんが、例として挙げます。

他には、Webに "https://から始まるURL"でも暗号化が実行されます。VPNについては、そのサーバーの管理者等の "信頼性"も問われるので、率先して推奨できるものとは言えません。

私の投稿は、記入当時の情報や私個人による私見に過ぎません。"記載が省略されたり不正確であったり"します。最善に向けて努めますが、了承くださると幸いです。

"ご不明な点"は、この投稿への返信にて希望します。可能な限りお力添え致します。

お読みいただき、ありがとうございました。

>>ひみつ77さん

| ところでこのガイドブックの内容を理解出来る人が、

| 全体で何割いらっしゃるのでしょうか。

全く同感です。

タイトルの「ネットワークビギナー」ってどんな方々を想定しているの?って聞きたいです。

> IEEE802.1x認証ってWi2で採用されていましたっけ?

> 探してもなかなか出てこない……。

> 会員ページ上でSSIDと暗号キーが公開されていますから、

> 良くてもWPA2-PSKなんです。

おっと。これはすみません。wi2は過去に 802.11iの対応予定が含まれていたのでその関連で書いてしまいましたが.....。よくよく考えると対応してないですね。申し訳ありません。

> 接続しているのはSSIDにもある通りmobile pointですよー。

> BBモバイルポイントもWi2会員なら利用できるので、サービスとしての

> Wi2 300という意味で書きました。

あー、BBモバイルポイントですか.....。

あまりにも「各APのメンテナンスが疎かすぎて.....」なので、個人的には「接続可能でも使ってない」のが現状ですね。

>OCNホットスポットで使っていたこともありましたが.....。

やっぱり通信サービスは日本国内だと NTT系列に勝てるところって結構少ないですねえ。私も NTTグループに完全依存してます。(苦笑)

良くも悪くも NTTと言うところですね。(意味深)